UDP Flood คือการโจมตีแบบ ปฏิเสธการให้บริการประเภทหนึ่งโดยจะ ส่งแพ็กเก็ต User Datagram Protocol (UDP) จำนวนมาก ไปยังเซิร์ฟเวอร์เป้าหมายเพื่อพยายามขัดขวางความสามารถในการประมวลผลและตอบสนองของอุปกรณ์นั้นๆ นอกจากนี้ ไฟร์วอลล์ที่ปกป้องเซิร์ฟเวอร์เป้าหมายยังอาจหมดลงได้เนื่องมาจาก UDP Flood ส่งผลให้เกิดการปฏิเสธการให้บริการกับทราฟฟิกที่ถูกต้อง

การโจมตี UDP Flood ทำงานอย่างไร?

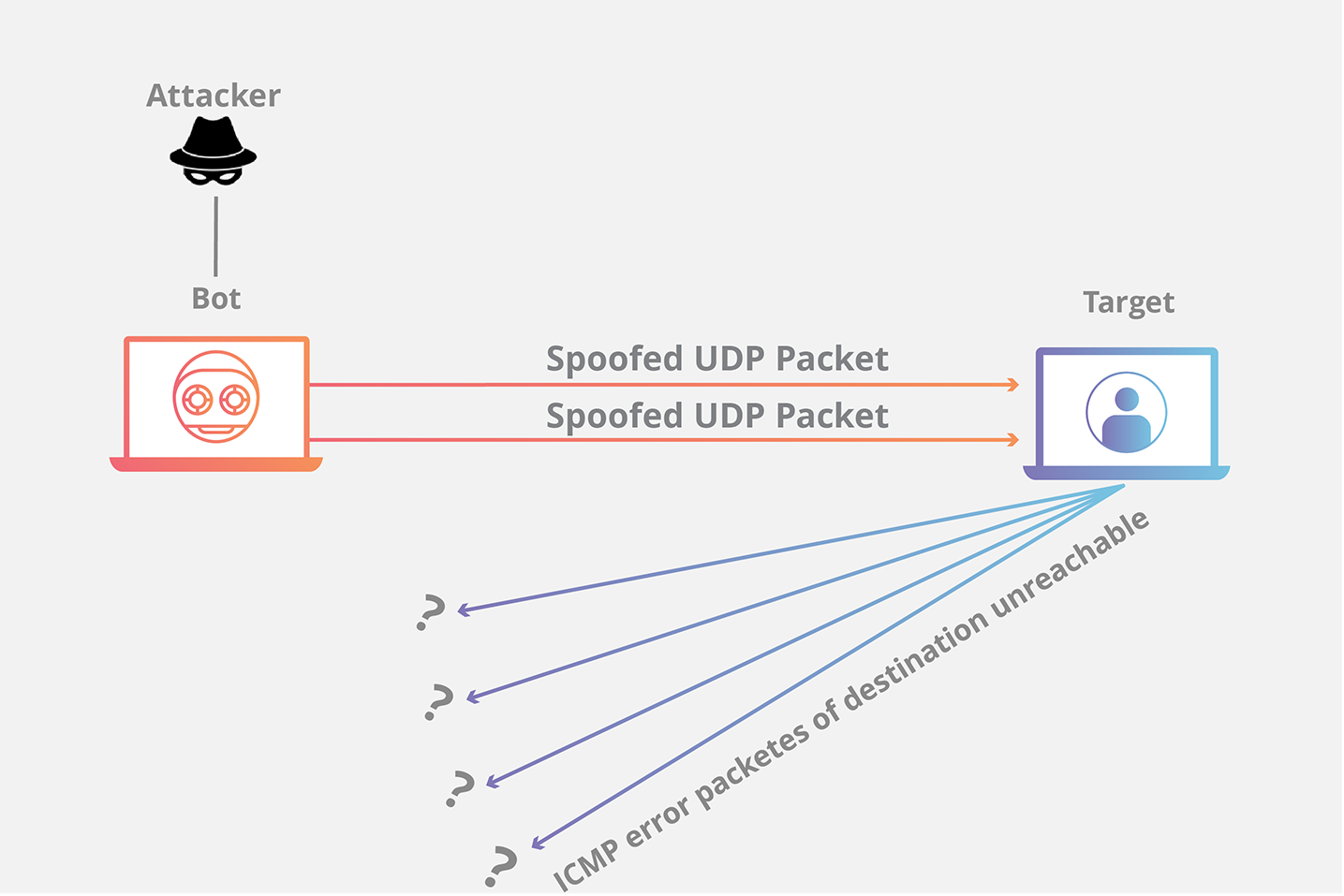

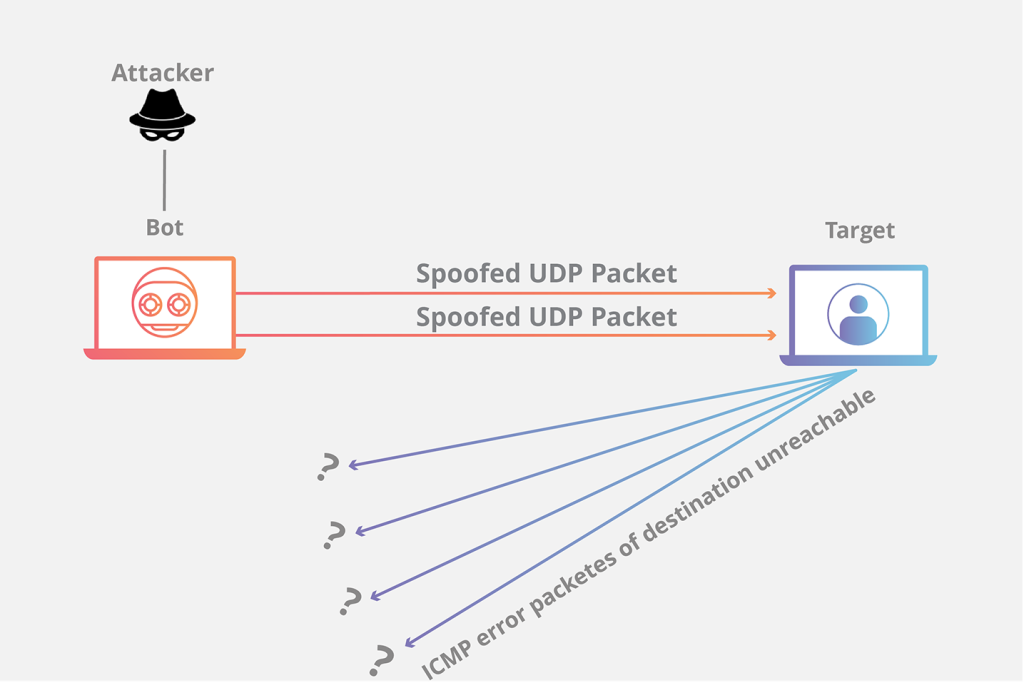

UDP Flood ทำงานโดยใช้ประโยชน์จากขั้นตอนที่เซิร์ฟเวอร์ดำเนินการเมื่อตอบสนองต่อแพ็คเก็ต UDP ที่ส่งไปยังพอร์ตใดพอร์ตหนึ่ง ภายใต้เงื่อนไขปกติ เมื่อเซิร์ฟเวอร์ได้รับแพ็คเก็ต UDP ที่พอร์ตใดพอร์ตหนึ่ง เซิร์ฟเวอร์จะผ่านขั้นตอนการตอบสนองสองขั้นตอน:

- เซิร์ฟเวอร์จะตรวจสอบก่อนว่ามีโปรแกรมใดกำลังทำงานอยู่หรือไม่ ซึ่งขณะนี้กำลังรอฟังคำขอที่พอร์ตที่ระบุ

- หากไม่มีโปรแกรมใดรับแพ็คเก็ตที่พอร์ตนั้น เซิร์ฟเวอร์จะตอบสนองด้วย แพ็คเก็ต ICMP (ping) เพื่อแจ้งผู้ส่งว่าไม่สามารถเข้าถึงปลายทางได้

ฟลัด UDP สามารถพิจารณาได้ในบริบทของพนักงานต้อนรับโรงแรมที่ส่งต่อสายเรียกเข้า ขั้นแรก พนักงานต้อนรับได้รับสายเรียกเข้าซึ่งผู้โทรขอเชื่อมต่อไปยังห้องใดห้องหนึ่ง จากนั้น พนักงานต้อนรับต้องดูรายชื่อห้องทั้งหมดเพื่อให้แน่ใจว่าแขกอยู่ในห้องและเต็มใจที่จะรับสาย เมื่อพนักงานต้อนรับรู้ว่าแขกไม่รับสายใดๆ พวกเขาต้องหยิบโทรศัพท์ขึ้นมาและบอกผู้โทรว่าแขกจะไม่รับสาย หากทันใดนั้นสายโทรศัพท์ทั้งหมดสว่างขึ้นพร้อมกันด้วยคำขอที่คล้ายกัน สายทั้งหมดจะรับสายไม่ทัน

เมื่อเซิร์ฟเวอร์ได้รับแพ็กเก็ต UDP ใหม่แต่ละแพ็กเก็ต แพ็กเก็ตดังกล่าวจะผ่านขั้นตอนต่างๆ เพื่อประมวลผลคำขอ โดยใช้ทรัพยากรเซิร์ฟเวอร์ในกระบวนการนี้ เมื่อแพ็กเก็ต UDP ถูกส่งออกไป แพ็กเก็ตแต่ละแพ็กเก็ตจะรวมที่อยู่ IPของอุปกรณ์ต้นทางไว้ด้วย ในระหว่างการโจมตี DDoS ประเภทนี้ ผู้โจมตีโดยทั่วไปจะไม่ใช้ที่อยู่ IP จริงของตนเอง แต่จะปลอมแปลงที่อยู่ IP ต้นทางของแพ็กเก็ต UDP แทน ทำให้ตำแหน่งที่แท้จริงของผู้โจมตีถูกเปิดเผยและอาจถูกแพ็กเก็ตตอบกลับจากเซิร์ฟเวอร์เป้าหมายอิ่มตัว

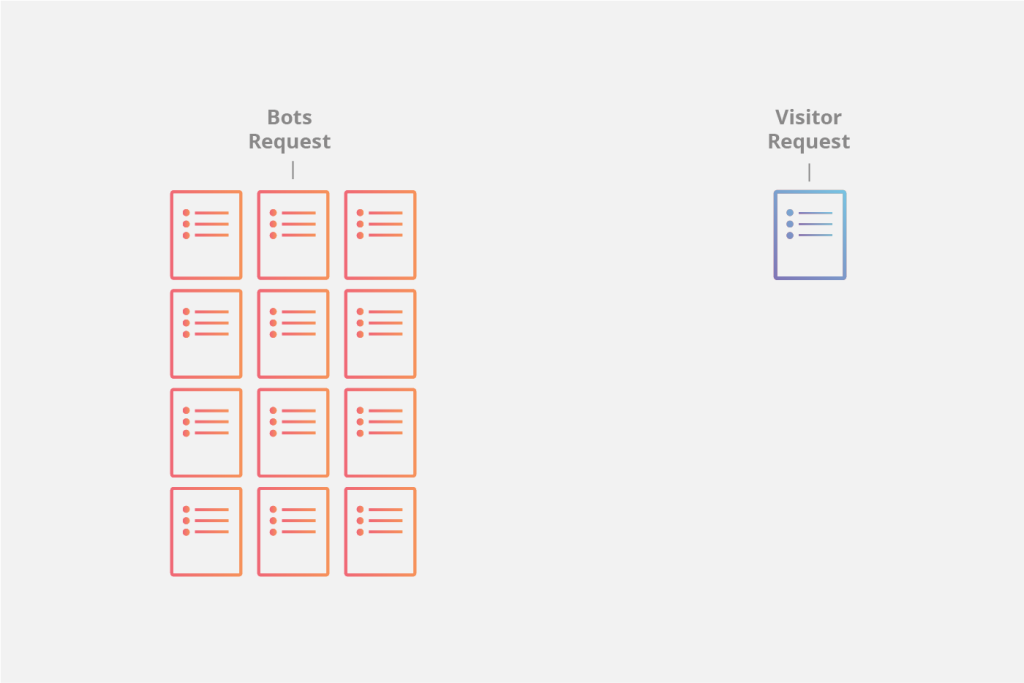

เนื่องจากเซิร์ฟเวอร์เป้าหมายใช้ทรัพยากรเพื่อตรวจสอบและตอบสนองต่อแพ็กเก็ต UDP แต่ละแพ็กเก็ตที่ได้รับ ทรัพยากรของเป้าหมายจึงอาจหมดลงอย่างรวดเร็วเมื่อได้รับแพ็กเก็ต UDP จำนวนมาก ส่งผลให้เกิดการปฏิเสธการให้บริการการรับส่งข้อมูลปกติ

การป้องกันการโจมตี UDP Flood

การป้องกันการโจมตีแบบ UDP Flood อาจเป็นความท้าทาย ระบบปฏิบัติการอาจพยายามจำกัดอัตราการตอบสนองของแพ็คเก็ต ICMP ที่เป็นส่วนหนึ่งของการตอบสนอง UDP แต่แนวทางนี้ไม่มีการเลือกปฏิบัติและอาจกรองการรับส่งข้อมูลที่ถูกต้องออกไปด้วย การป้องกันการโจมตีแบบ DDoS ทุกประเภทควรทำในที่ที่ไกลจากศูนย์ข้อมูลหรือแหล่งที่มามากที่สุด ซึ่งเป็นจุดที่เครื่องมือโจมตีเหล่านี้มีประสิทธิภาพน้อยกว่า บริการอินเทอร์เน็ต SIP และ VOIP อาศัยสแต็ก UDP และมีความเสี่ยงต่อการโจมตีประเภทนี้โดยเฉพาะ การโจมตีแบบ UDP Flood สามารถสร้างขึ้นจากบอตเน็ต แต่ผู้โจมตีใช้ประโยชน์จากโปรโตคอล UDP แบบเปิดที่สะท้อนและขยายการโจมตีไปยังบริการต่างๆ เช่น เว็บ DNS SSH SCP SSL TLS และทรัพยากรอินเทอร์เน็ตที่โฮสต์อื่นๆ ได้อย่างง่ายดาย

ระบบปฏิบัติการส่วนใหญ่จำกัดอัตราการตอบสนองของแพ็กเก็ต ICMP บางส่วนเพื่อหยุดการโจมตี DDoS ที่ต้องใช้การตอบสนองของ ICMP ข้อเสียประการหนึ่งของการลดผลกระทบประเภทนี้คือในระหว่างการโจมตี แพ็กเก็ตที่ถูกต้องอาจถูกกรองในกระบวนการด้วย หาก UDP Flood มีปริมาณมากพอที่จะทำให้ตารางสถานะของไฟร์วอลล์ของเซิร์ฟเวอร์เป้าหมายอิ่มตัว การป้องกันผลกระทบใดๆ ที่เกิดขึ้นในระดับเซิร์ฟเวอร์จะไม่เพียงพอ เนื่องจากคอขวดจะเกิดขึ้นก่อนอุปกรณ์เป้าหมาย