Distributed Denial of Service หรือ DDoS คือ การโจมตีทางไซเบอร์รูปแบบหนึ่ง โดยมีรูปแบบการโจมตี คือ แฮกเกอร์จะทำการส่ง traffic หรือคำขอเข้าถึงข้อมูลจากหลากหลายที่ไปยังเว็บไซต์ที่ต้องการโจมตีพร้อม ๆ กัน ทำให้เว็บไซต์นั้นมีปริมาณ traffic มากเกินกว่าที่เซิร์ฟเวอร์จะสามารถรองรับได้ ส่งผลให้เว็บไซต์ไม่สามารถใช้งานได้ หรือที่นิยมเรียกกันว่าเว็บไซต์ล่มนั่นเอง

การโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS) คือการพยายามอย่างเป็นอันตรายเพื่อขัดขวางการรับส่งข้อมูลปกติของเซิร์ฟเวอร์ บริการ หรือเครือข่ายเป้าหมาย ด้วยการทำให้เป้าหมายหรือโครงสร้างพื้นฐานโดยรอบถูกโจมตีด้วยปริมาณการรับส่งข้อมูลทางอินเทอร์เน็ตจำนวนมาก

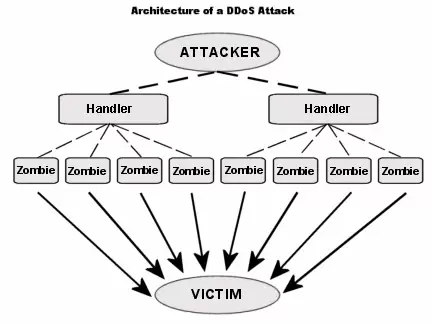

การโจมตีแบบ DDoS มีประสิทธิผลโดยการใช้ระบบคอมพิวเตอร์ที่ถูกบุกรุกหลายระบบเป็นแหล่งการโจมตี เครื่องที่ถูกใช้ประโยชน์อาจรวมถึงคอมพิวเตอร์และทรัพยากรเครือข่ายอื่นๆ เช่นอุปกรณ์ IoT

เมื่อมองในระดับสูง การโจมตี DDoS ก็เหมือนกับการจราจรที่ติดขัดอย่างไม่คาดคิดซึ่งทำให้ทางหลวงติดขัด จนทำให้การจราจรปกติไม่สามารถไปถึงจุดหมายปลายทางได้

หลักการโจมตีของ Denial of Service : DoS และ DDoS นั้นเหมือนกัน แต่จะมีความแตกต่างกันตรงที่ DoS คือ การโจมตีที่มีแหล่งที่มาเพียงแหล่งเดียว ในขณะที่ DDoS คือ การโจมตีจากอุปกรณ์จำนวนมาก และมีแหล่งที่มาจากหลากหลายที่ ทำให้เกิดคำถามตามมาที่ว่าแล้วอุปกรณ์ หรือ Traffic จำนวนมากที่เข้ามาโจมตีเว็บไซต์พร้อม ๆ กันเหล่านั้น มาจากที่ใด? แล้วมาได้อย่างไร?

สำหรับคำตอบก็คือ อุปกรณ์ หรือ traffic เหล่านั้นมาจากสิ่งที่ถูกเรียกว่า robot network หรือ botnet โดย botnet คือ เครื่องคอมพิวเตอร์ หรืออุปกรณ์ที่มีการใช้งานอินเทอร์เน็ตจำนวนมากที่ถูกแฮกเกอร์ทำการติดตั้งซอร์ฟแวร์อันตราย หรือมัลแวร์เอาไว้ โดยมีวิธีการ คือ แฮกเกอร์จะทำการปล่อยมัลแวร์ไปตามอินเทอร์เน็ตต่าง ๆ ไม่ว่าจะเป็น อีเมล เว็บไซต์ รวมถึงโซเชียลมีเดีย เมื่ออุปกรณ์อิเล็กทรอนิกส์เหล่านั้นติดมัลแวร์แล้ว แฮกเกอร์จะสามารถควบคุม หรือนำไปสร้าง traffic เพื่อใช้โจมตีเว็บไซต์ต่าง ๆ ได้จากระยะไกลนั่นเอง

การโจมตีแบบ DDoS

DDoS มุ่งเป้าเว็บไซต์และเซิร์ฟเวอร์โดยรบกวนบริการของเครือข่ายเพื่อพยายามทำให้ทรัพยากรของแอปพลิเคชันหมดลง ผู้กระทำผิดที่อยู่เบื้องหลังการโจมตีเหล่านี้ทำให้ไซต์มีปริมาณการใช้งานอย่างท่วมท้นผิดปกติ ส่งผลให้การทำงานของเว็บไซต์ไม่ดีหรือทำให้ออฟไลน์โดยสิ้นเชิง

การโจมตีแบบ DDoS ทำงานอย่างไร

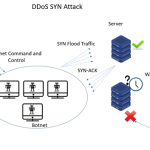

ระหว่างการโจมตีแบบ DDoS ชุดบอทหรือบอทเน็ตจะท่วมเว็บไซต์หรือบริการด้วยคำขอ HTTP และปริมาณการใช้งาน โดยสรุปก็คือ คอมพิวเตอร์หลายๆ เครื่องโจมตีคอมพิวเตอร์เครื่องหนึ่ง และระหว่างการโจมตี ผลักดันผู้ใช้ที่ถูกกฎหมายออกไป ส่งผลให้บริการอาจล่าช้าหรือหยุดชะงักได้เป็นระยะเวลาหนึ่ง

เป็นไปได้ที่แฮกเกอร์สามารถแทรกซึมฐานข้อมูลของคุณระหว่างการโจมตี โดยเข้าถึงข้อมูลที่ละเอียดอ่อน การโจมตีแบบ DDoS สามารถใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัยและพุ่งเป้าปลายทางที่สามารถเข้าถึงได้โดยเปิดเผยผ่านทางอินเทอร์เน็ต

การโจมตีแบบปฏิเสธการให้บริการสามารถอยู่ได้นานหลายชั่วโมงหรือหลายวัน การโจมตีทางไซเบอร์เหล่านี้ยังสามารถทำให้เกิดการหยุดชะงักหลายครั้งตลอดการโจมตีครั้งเดียว ทั้งอุปกรณ์ส่วนบุคคลและธุรกิจอาจตกเป็นเป้าหมายของพวกเขา

วิธีป้องกันการโจมตีแบบ DDoS

ก่อนที่ภัยคุกคามทางไซเบอร์จะอยู่ในการตรวจจับของคุณ คุณต้องมีกระบวนการทำงานไว้พร้อม การเตรียมพร้อมเป็นกุญแจสำคัญในการตรวจจับและแก้ไขการโจมตีในทันที

คำแนะนำในการจัดทำแผนปฏิบัติการมีดังนี้:

- พัฒนากลยุทธ์การป้องกันการปฏิเสธการให้บริการเพื่อช่วยในการตรวจจับ ป้องกัน และลดการโจมตีแบบ DDoS

- ค้นหาช่องโหว่ด้านความปลอดภัยและประเมินภัยคุกคามที่อาจเกิดขึ้นกับระบบของคุณ

- อัปเดตซอฟต์แวร์หรือเทคโนโลยีการป้องกัน และตรวจสอบว่ามีการทำงานอย่างถูกต้อง

- นำทีมของคุณเข้าร่วมและกำหนดบทบาทให้ในกรณีที่มีการโจมตี

จำเป็นอย่างยิ่งที่คุณจะต้องเสริมความพยายามของคุณด้วยผลิตภัณฑ์ กระบวนการ และบริการที่ช่วยให้คุณรักษาความปลอดภัยของธุรกิจคุณ ด้วยวิธีนี้ เมื่อตรวจพบภัยคุกคาม ทีมของคุณจะมีความรู้และมีอำนาจในการดำเนินการกับภัยคุกคามนั้นได้

การป้องกัน DDoS

ป้องกันเครือข่ายของคุณจากการโจมตีในอนาคต ในการรักษาความปลอดภัยธุรกิจของคุณ:

- ดำเนินการวิเคราะห์ความเสี่ยงเป็นประจำเพื่อทำความเข้าใจว่าส่วนใดในองค์กรของคุณจำเป็นต้องมีการป้องกันภัยคุกคาม

- จัดทีมตอบสนองการโจมตีแบบ DDoS ซึ่งมุ่งเน้นในการตรวจหาและบรรเทาการโจมตี

- รวมเครื่องมือตรวจจับและป้องกันทั่วทั้งการดำเนินการออนไลน์ของคุณ และฝึกอบรมผู้ใช้เกี่ยวกับสิ่งที่ควรระวัง

- ประเมินประสิทธิผลของกลยุทธ์การป้องกันของคุณ รวมถึงการฝึกซ้อม และกำหนดขั้นตอนต่อไป