Intel ได้อัปเดตProcessor Diagnostic Tool เพื่อแก้ไขปัญหาช่องโหว่ที่อาจนำไปสู่การเรียกใช้โค้ดและการเพิ่มสิทธิพิเศษ

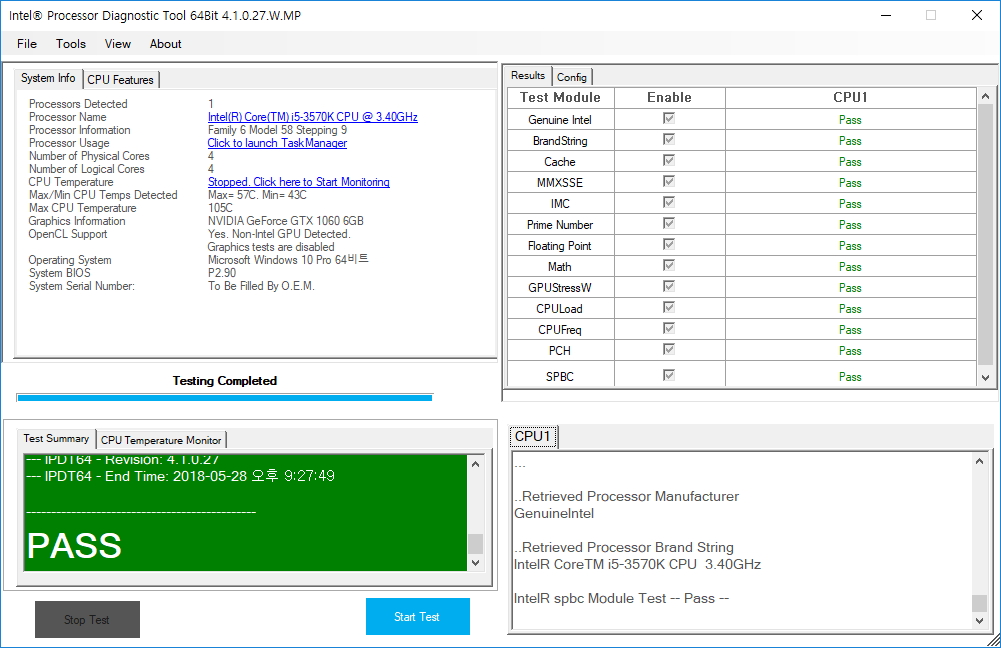

เครื่องมือวิเคราะห์ตัวประมวลผล Intel (Intel Processor Diagnostic Tool – IPDT) คือซอฟต์แวร์ที่ออกแบบมาเพื่อตรวจสอบการทำงานของProcessor Intel สามารถตรวจสอบหารหัสประจำตัวแบรนด์และความถี่ในการใช้งานทดสอบคุณสมบัติเฉพาะและทำการทดสอบบนตัวประมวลผล

เมื่อเร็ว ๆ นี้การแก้ไขช่องโหว่ (สองซึ่งมีการติดตามเป็น CVE-2018-3667 และ CVE-2018-3668) โดย Stephan Kanthak และส่งผลกระทบต่อ IPDT ออกถึง v4.1.0.24 Intelเผย

Kanthak กล่าวว่าเขาพบว่ามีช่องโหว่ 4 ช่องโหว่ในตัวติดตั้งปฏิบัติการของเครื่องมือของ Intel ซึ่งสามอันจะนำไปสู่การดำเนินการตามอำเภอใจด้วยการเพิ่มสิทธิพิเศษและหนึ่งในสี่ที่อาจนำไปสู่การปฏิเสธบริการ

ข้อผิดพลาดด้านความปลอดภัยสามารถใช้ประโยชน์ได้ในการติดตั้ง Windows มาตรฐานที่มีการใช้บัญชีผู้ดูแลระบบที่ผู้ใช้ UAC ที่สร้างขึ้นระหว่างการตั้งค่า Windows โดยไม่มีการยกระดับ

“ข้อกำหนดเบื้องต้นนี้มีไว้สำหรับการติดตั้ง Windows ส่วนใหญ่ ตามรายงานอัจฉริยะด้านความปลอดภัยของ Microsoft เอง <https://www.microsoft.com/security/sir> ประมาณ 1/2 ถึง 3/4 ของการติดตั้ง Windows ประมาณ 600 ล้านรายการ ส่งข้อมูล telemetry มีเพียงหนึ่งบัญชีผู้ใช้ที่ใช้งาน” Kanthak ชี้ให้เห็น

ปัญหาคือผู้ติดตั้ง IPDT สร้างไฟล์สามไฟล์ที่มีสิทธิ์ไม่ถูกต้องซึ่งจะเป็นการเปิดช่องโหว่ดังกล่าว

ปัญหาหนึ่งคือโปรแกรมติดตั้งสร้างโฟลเดอร์ที่มีชื่อแบบสุ่มไว้ในไดเร็กทอรี % TEMP% คัดลอกลงในโฟลเดอร์แล้วดำเนินการคัดลอก เนื่องจากโฟลเดอร์และสำเนาสืบทอดรายการควบคุมการเข้าถึง NTFS จาก % TEMP% เมื่อการดำเนินการไฟล์จากไดเร็กทอรีนั้นถูกปฏิเสธตัวติดตั้งจะไม่สามารถรันได้

อีกปัญหาหนึ่งคือสำเนา executable self-extractor จะรันด้วยสิทธิ์ของผู้ดูแลระบบ แต่ส่วนที่ดึงข้อมูล (installers setup.exe และ setup64.exe และ batch script setup.bat) จะถูกลบทิ้งลงใน % TEMP% ไดเรกทอรี สำเนาก็จะเปลี่ยนไดเรกทอรี% TEMP% และดำเนินการสคริปต์ชุด % TEMP% \ setup.bat

“ไฟล์ที่สกัดได้สืบทอด ACL NTFS จากพาเรนต์% TEMP% ทำให้สามารถเข้าถึงได้โดยสมบูรณ์สำหรับผู้ใช้ที่ไม่ได้รับสิทธิ (unprivileged) ซึ่งสามารถแทนที่ / เขียนทับไฟล์ระหว่างการสร้างและดำเนินการได้ เนื่องจากไฟล์ถูกเรียกใช้โดยมีสิทธิ์ระดับผู้ดูแลระบบจึงทำให้ช่องโหว่นี้มีการเรียกใช้โค้ดโดยพลการโดยการเพิ่มสิทธิพิเศษขึ้น” นักวิจัยกล่าว

เนื่องจากsetup.bat เรียกsetup.exe และsetup64.exe โดยไม่มีProcessorคำสั่งจะเริ่มค้นหาไฟล์ผ่าน% PATH% เนื่องจากไม่พบไฟล์เหล่านี้ในไดเร็กทอรีปัจจุบัน

อย่างไรก็ตามใน Windows Vista และใหม่กว่าคุณสามารถลบไดเร็กทอรีปัจจุบันออกจากเส้นทางการค้นหาที่ปฏิบัติการได้และผู้ใช้ที่ไม่มีสิทธิ์ซึ่งสามารถควบคุม% PATH% สามารถแทนที่ไฟล์ทั้งสองด้วยไฟล์ปลอมได้จากไดเรกทอรีที่ไม่ระบุชื่อ เพิ่มไปยัง% PATH% ซึ่งส่งผลให้เกิดการเรียกใช้โค้ดโดยพลการโดยการเพิ่มสิทธิพิเศษ

นอกจากนี้นักวิจัยยังพบว่าไฟล์ปฏิบัติการวินโดวส์สองเครื่องยังโหลดไฟล์ DLL หลายระบบจากไดเร็กทอรี “application” ในโฟลเดอร์ % TEMP% แทนที่จะใช้ไดเรกทอรีระบบของ Windows แทน

Google แก้ไขช่องโหว่ที่สำคัญของ Android

“ผู้บุกรุกไม่มีสิทธิพิเศษที่ทำงานในบัญชีผู้ใช้เดียวกันสามารถคัดลอก DLLs โกงเป็น% TEMP%; เหล่านี้จะถูกโหลดและ DllMain () ที่ดำเนินการโดยมีสิทธิ์ของผู้ดูแลระบบอีกครั้งทำให้เกิดการเรียกใช้โค้ดที่มีการเพิ่มสิทธิพิเศษขึ้น” นักวิจัยชี้ให้เห็น

ปัญหาได้ถูกรายงานไปยัง Intel ในเดือนพฤษภาคมและ บริษัท ได้อัพเดทโปรแกรมติดตั้งในเดือนเดียวกัน แต่ข้อมูลเกี่ยวกับช่องโหว่นี้ไม่ได้ถูกปล่อยออกมาจนกระทั่งเมื่อสัปดาห์ที่แล้ว เครื่องมือวินิจฉัยปัญหาของ Intel Processor v4.1.0.27 สามารถแก้ไขปัญหาทั้งหมดข้างต้นได้.

แปลมาจาก : https://www.securityweek.com/intel-patches-security-flaws-processor-diagnostic-tool