การโจมตี SYN Flood คืออะไร?

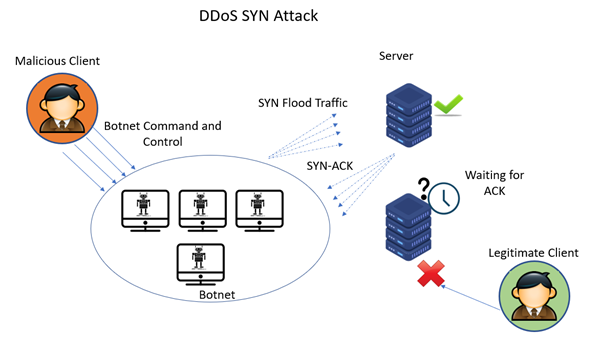

SYN Flood เป็นรูปแบบทั่วไปของ การโจมตีแบบ Distributed-Denial-of-Service (DDoS)ที่ส่งคำขอ SYN จำนวนมากไปยังเซิร์ฟเวอร์เพื่อโจมตีการเชื่อมต่อที่เปิดอยู่ การโจมตีเหล่านี้สามารถกำหนดเป้าหมายไปที่ระบบใดๆ ที่เชื่อมต่อกับอินเทอร์เน็ตและให้บริการ Transmission Control Protocol (TCP) (เช่น เว็บเซิร์ฟเวอร์ เซิร์ฟเวอร์อีเมล การถ่ายโอนไฟล์)

การโจมตี SYN Flood เป็นการโจมตีแบบ TCP State-Exhaustion Attackประเภทหนึ่งที่พยายามใช้ตารางสถานะการเชื่อมต่อที่มีอยู่ในส่วนประกอบโครงสร้างพื้นฐานจำนวนมาก เช่น ตัวปรับสมดุลการโหลด ไฟร์วอลล์ ระบบป้องกันการบุกรุก (IPS) และเซิร์ฟเวอร์แอปพลิเคชันเอง การโจมตี DDoS ประเภทนี้สามารถปิดระบบได้แม้กระทั่งอุปกรณ์ที่มีความจุสูงที่สามารถรักษาการเชื่อมต่อได้หลายล้านครั้ง

สัญญาณของการโจมตี SYN Flood DDoS มีอะไรบ้าง?

การโจมตี SYN Flood เกิดขึ้นเมื่อเลเยอร์ TCP อิ่มตัว ทำให้ไม่สามารถดำเนินการแฮนด์เชคสามทางของ TCP ระหว่างไคลเอนต์และเซิร์ฟเวอร์บนพอร์ตทุกพอร์ตได้

การเชื่อมต่อทุกครั้งโดยใช้โปรโตคอล TCP จำเป็นต้องมีการจับมือสามทาง ซึ่งเป็นชุดข้อความที่แลกเปลี่ยนระหว่างไคลเอนต์และเซิร์ฟเวอร์:

- การจับมือสามทางจะเริ่มต้นเมื่อระบบไคลเอนต์ส่งข้อความ SYN ไปยังเซิร์ฟเวอร์

- จากนั้นเซิร์ฟเวอร์จะได้รับข้อความและตอบกลับด้วยข้อความ SYN-ACK กลับไปยังไคลเอนต์

- ในที่สุดไคลเอนต์ยืนยันการเชื่อมต่อด้วยข้อความ ACK ขั้นสุดท้าย

จุดประสงค์ของการแลกเปลี่ยนนี้คือเพื่อตรวจสอบความถูกต้องของแต่ละฝ่ายและเพื่อสร้างคีย์การเข้ารหัสและตัวเลือกที่จะรักษาความปลอดภัยการสื่อสารในภายหลัง กระบวนการนี้จะต้องเสร็จสิ้นก่อนที่พอร์ตการสื่อสารระหว่างไคลเอนต์และเซิร์ฟเวอร์จะเปิดและพร้อมใช้งานได้อย่างเต็มที่

การโจมตี TCP SYN Flood DDoS เกิดขึ้นเมื่อผู้โจมตีโจมตีระบบด้วยคำขอ SYN เพื่อโจมตีเป้าหมายจนล้นหลามและทำให้ไม่สามารถตอบสนองต่อคำขอเชื่อมต่อจริงใหม่ได้ การโจมตีดังกล่าวจะทำให้พอร์ตการสื่อสารทั้งหมดของเซิร์ฟเวอร์เป้าหมายอยู่ในสถานะเปิดครึ่งหนึ่ง

เหตุใดการโจมตี SYN Flood DDoS จึงเป็นอันตราย?

การโจมตี DDoS แบบ SYN Flood นั้นแตกต่างจากการโจมตี DDoS ประเภทอื่นๆ ตรงที่การโจมตี DDoS แบบ SYN Flood นั้นไม่ได้มีจุดประสงค์เพื่อใช้หน่วยความจำทั้งหมดของโฮสต์ แต่กลับมุ่งหมายที่จะใช้หน่วยความจำสำรองของการเชื่อมต่อที่เปิดอยู่ซึ่งเชื่อมต่อกับพอร์ตจากที่อยู่ IP ปลอมและมักจะเป็นของบุคคล SYN Flood มักถูกเรียกว่าการโจมตีแบบ “เปิดครึ่งเดียว” เนื่องจากการโจมตี DDoS ประเภทนี้ตั้งใจที่จะส่งข้อความ SYN สั้นๆ ไปยังพอร์ต ทำให้การเชื่อมต่อที่ไม่ปลอดภัยยังคงเปิดอยู่และพร้อมใช้งาน และมักจะส่งผลให้เซิร์ฟเวอร์ล่มทั้งหมด

วิธีลดความรุนแรงและป้องกันการโจมตี DDoS แบบ SYN Flood

ไฟร์วอลล์และอุปกรณ์ IPS แม้จะมีความสำคัญต่อความปลอดภัยของเครือข่าย แต่ก็ไม่เพียงพอที่จะป้องกันการโจมตี DDoS ที่ซับซ้อนได้ ปัจจุบัน วิธีการโจมตี DDoS ที่ซับซ้อนมากขึ้นต้องใช้แนวทางหลายแง่มุมที่ช่วยให้ผู้ใช้ตรวจสอบทั้งโครงสร้างพื้นฐานอินเทอร์เน็ตและความพร้อมใช้งานของเครือข่ายได้ ความสามารถบางอย่างที่ควรพิจารณาสำหรับการป้องกัน DDoS ที่แข็งแกร่งขึ้น และการลดการโจมตี DDoS แบบ TCP SYN Flood ที่รวดเร็วยิ่งขึ้น ได้แก่:

- รองรับการปรับใช้ทั้งแบบอินไลน์และนอกแบนด์เพื่อให้แน่ใจว่าไม่มีจุดล้มเหลวเพียงจุดเดียวบนเครือข่าย

- การมองเห็นเครือข่ายที่กว้างขวางพร้อมความสามารถในการดูและวิเคราะห์การรับส่งข้อมูลจากส่วนต่างๆ ของเครือข่าย

- แหล่งข้อมูลข่าวกรองด้านภัยคุกคาม ที่หลากหลาย รวมถึงการตรวจจับความผิดปกติทางสถิติ การแจ้งเตือนเกณฑ์ที่กำหนดเองได้ และลายนิ้วมือของภัยคุกคามที่ทราบหรือกำลังเกิดขึ้น เพื่อให้มั่นใจว่าการตรวจจับจะรวดเร็วและแม่นยำ

- ความสามารถในการปรับขนาดเพื่อจัดการการโจมตีทุกขนาด ตั้งแต่ระดับล่าง (เช่น 1Gbps) ไปจนถึงระดับสูง (เช่น 40Gbps)